Angesichts der zunehmenden Berichte über Cyberangriffe auf die Industrie erläutert Thomas Vasen, Anybus Business Development Manager Network Security bei HMS Networks, fünf Strategien, mit denen Unternehmen ihre industriellen Netzwerke besser vor Cyberangriffen schützen können.

Cybersicherheit wird in der industriellen Automatisierung immer wichtiger. Das Weltwirtschaftsforum hat im Jahr 2023 hervorgehoben, dass das verarbeitende Gewerbe der Sektor ist, der am stärksten von Cyberangriffen betroffen ist. Darüber hinaus berichtet Orange Cyberdefense, dass der Schweregrad des Common Vulnerability Scoring System (CVSS) im Fertigungssektor um 33 % höher ist als im globalen Durchschnitt. Besonders besorgniserregend ist die steigende Zahl von Angriffen auf industrielle Steuerungssysteme. Gartner prognostiziert eine düstere Zukunft: Bis 2025 sollen Cyberangriffe Menschenschädigen oder gefährden.

Die Zeit zum Handeln ist jetzt. Hier sind fünf Strategien, die Unternehmen anwenden können, um das Risiko von Cyberangriffen effektiv zu verringern.

Der erste Schritt besteht darin, die richtige Denkweise anzunehmen. In den 1990er Jahren debattierten Netheads vs. Bellheads über die Zukunft der Telekommunikation. Während für traditionelle Methoden plädierte, argumentierte Netheads, dass Sprache wie alle anderen Daten behandelt und über IP übertragen werden sollte. Drei Jahrzehnte später hat sich die Vision von Netheads durchgesetzt, dass Sprache wie jede andere Art von Daten über das Internet übertragen wird. Die Benutzer haben sogar eine Verschlechterung der Anrufqualität aufgrund der erhöhten Latenz und der häufig verworfenen Pakete akzeptiert. Heute fühlt sich jedes Telefonat wie ein interkontinentales an.

Bei der Operational Technology (OT) ist die Situation jedoch grundlegend anders. Im Gegensatz zur Informationstechnologie (IT) toleriert die OT keine Qualitätseinbußen und erhöhte Latenzzeiten, da selbst kleine Störungen katastrophale Folgen haben können. OT lediglich als eine andere Version der IT zu behandeln, ist ein schwerwiegender Fehler, da OT nach anderen Prinzipien und Anforderungen arbeitet. Während die IT-Abteilung Datenintegrität und Vertraulichkeit in den Vordergrund stellt, verlangt die OT deterministische Daten und Verfügbarkeitsgarantie. Diese Unterscheidung ist besonders wichtig in Branchen wie der Fertigung, in denen selbst geringfügige Unterbrechungen zu erheblichen finanziellen Verlusten, Materialverschwendung und Betriebsausfällen führen können. In der IT-Abteilung können gelegentliche Netzwerkausfälle oder Datenverluste zu überschaubaren Unannehmlichkeiten führen. In der OT kann eine ähnliche Störung jedoch weitaus schwerwiegendere Folgen haben. Stellen Sie sich vor, eine Eismaschine würde aufgrund eines Netzwerkausfalls oder einer Dateninkonsistenz ausfallen. Nicht nur, dass der Produktionsprozess zum Stillstand käme, auch die verderblichen Zutaten würden verderben, was zu finanziellen Verlusten und verschwendetem Eis führen würde. Und das will keiner.

Abbildung 1: Auf OT-Ebene würde ein Netzwerkausfall dazu führen, dass Produktionsprozesse zum Stillstand kommen, was zu finanziellen Verlusten und der Verschwendung von Rohstoffen oder Materialien führt.

Obwohl auf OT-Ebene viele IT-Technologien adaptiert wurden (die Verwendung von Industrial Ethernet bietet viele Vorteile gegenüber herkömmlichen Feldbusnetzwerken), muss einem bewusst sein, dass die Out-of-the-Box-IT die Anforderungen der OT-Ebene nicht erfüllt. Deshalb haben sich industrieller Kommunikationsprotokolle entwickelt und damit der Bedarf an an speziellen Produkten und Lösungen für Sicherheit auf der OT-Ebene.

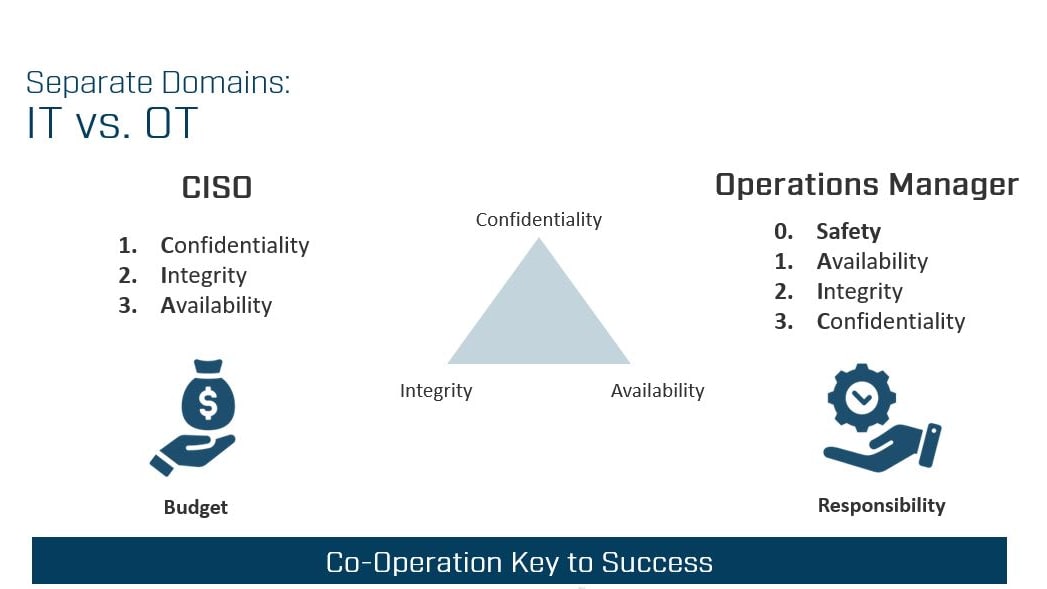

Während der Verantwortliche für die Informatinssicherheit das Sicherheitsbudget verwaltet, oft auch das für die OT, ist es der Betriebsleiter, der die Verantwortung dafür trägt, eine unterbrechungsfreie Produktion in der Fabrik zu gewährleisten. Diese Situation schafft einen inhärenten Konflikt aufgrund unterschiedlicher Prioritäten. IT-Experten halten sich an das CIA*-Framework und priorisieren zuerst die Vertraulichkeit, gefolgt von Integrität und dann Verfügbarkeit. Im Gegensatz dazu priorisieren Betriebsleiter Sicherheit, gefolgt von Verfügbarkeit, Integrität und schließlich Vertraulichkeit – die die (S)AIC*-Sequenz bildet.

*CIA: Confidentiality, Integrity, Availability; *(S)AIC: (Security), Availability, Integrity, Confidentiality

Diese Dichotomie führt zu Konflikten und Reibungen, doch das zugrunde liegende gemeinsame Ziel bleibt klar: die Sicherungstellung der Geschäftskontinuität. Angesichts dieses gemeinsamen Ziels müssen der Verantwortliche für die Informatinssicherheitund der Betriebsleiter zusammenarbeiten, um diese Herausforderungen zu meistern und ihre Ansätze zur Sicherstellung der Geschäftskontinuität zu harmonisieren.

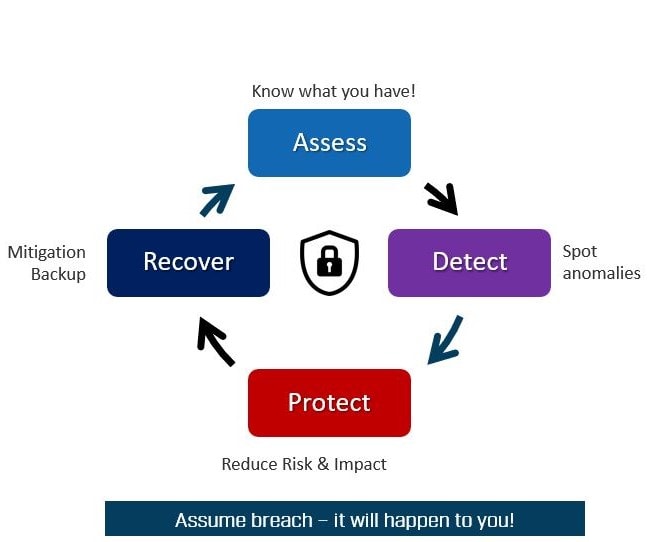

Der Schutz von OT-Umgebungen erfordert einen proaktiven und maßgeschneiderten Ansatz für die besonderen Herausforderungen industrieller Abläufe. Unternehmen müssen eine gründliche Identifizierung und Bewertung ihrer Anlagen durchführen und dabei die mit jeder Maschine verbundenen Risiken verstehen. Die schnelle Erkennung von Anomalien ist wichtig, aber noch wichtiger ist die Implementierung robuster Schutzmaßnahmen zum Schutz dieser Vermögenswerte. Ein umfassender Wiederherstellungsplan und die Umsetzung von Maßnahmen zur Minimierung der Auswirkungen sind ebenfalls wichtig und werden häufig von Experten wie denen von ISA/IEC 62334 empfohlen.

Derzeit konzentrieren sich viele Unternehmen auf die Bestandsaufnahme von Assets und die Erkennung von Bedrohungen. Diese sind zwar wichtig, reichen aber nicht aus, um OT-Umgebungen zu schützen. Darüber hinaus müssen Unternehmen Maßnahmen zum Schutz ihres Vermögens umsetzen.

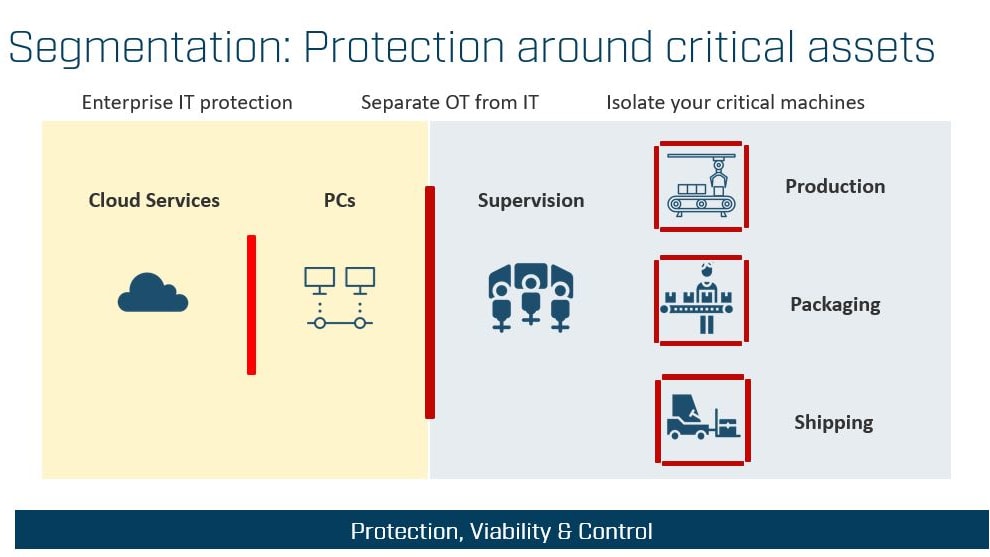

Netzwerksegmentierung ist eine hervorragende Möglichkeit, OT-Umgebungen zu sichern. Durch die Unterteilung von Netzwerken in Zonen und die Trennung durch Leitungen , die Zugangskontrollen ermöglichen, können Unternehmen die Sicherheit erhöhen und unbefugten Zugriff verhindern.Zu den Vorteilen der Netzwerksegmentierung gehören:

Die Segmentierung unterscheidet sich grundlegend vom Perimeterschutzansatz der IT. Beim IT-Netzwerkschutz werden Maßnahmen implementiert, um das Eindringen von Bedrohungen von außen in das Netzwerk zu verhindern und gleichzeitig den Benutzern das freie Surfen im Internet und die Nutzung des Internets sowie von Cloud-Diensten zu ermöglichen. Bei der OT-Segmentierung liegt der Fokus jedoch auf der Ausübung von Kontrolle in beide Richtungen. Bei der OT-Segmentierung wird standardmäßig ein Deny-by-Default-Ansatz verwendet, bei dem jeder Datenfluss in jede Richtung kontrolliert wird, da Bedrohungen aus mehreren Richtungen kommen können.

Also nein, OT ist nicht nur eine weitere Form der IT. Die Implementierung von Cybersicherheitsmaßnahmen in der industriellen Automatisierung ist unbestreitbar eine komplexe und anspruchsvolle Aufgabe. Es erfordert ein tiefes Verständnis für die besondern Herausforderungen, die OT-Umgebungen mit sich bringen. Die Zusammenarbeit mit einem OT-Experten wie HMS Networks ist nicht nur eine gute Idee. Es ist eine kluge Investition. Unternehmen profitieren von der langjährigen Erfahrung und dem profunden Fachwissen und können in deutlich kürzerer Zeit eine effektive Cybersicherheitsstrategie implementieren. Mit den Produkten und dem Support von HMS Networks können Unternehmen die Komplexität der OT-Cybersicherheit souverän meistern.

Thomas Vasen ist Business Development Manager Network Security bei Anybus, einem Geschäftsbereich von HMS Networks. Mit über 25 Jahren Erfahrung in den Bereichen Betrieb und Sicherheit in der Telekommunikation, im Militär und in kritischen Infrastrukturen konzentriertsich Thomas nun speziell darauf, Unternehmen beim Risikomanagement und der Sicherstellung der Betriebszeit in ihren OT-Umgebungen zu unterstützen.